Macht doch bitte gute TikTok(-Analysen)

Gerade geht mal wieder ein Report zu TikTok herum. Wir haben uns diesen genau durchgelesen: Das ist größtenteils Quatsch. Schauen wir uns die Behauptungen nacheinander an

Sicherheitsforscher haben sich den Quellcode von @tiktok_de angesehen und spannende Dinge gefunden: Stündliche GPS-Abfragen, penetranten Zugriff auf Gerätedaten - und eine mysteriöse IP-Spur nach China. 🇨🇳

— Anton Rainer (@antonrainer) July 17, 2022

Jetzt @derspiegel. https://t.co/tGOqLlzSSO

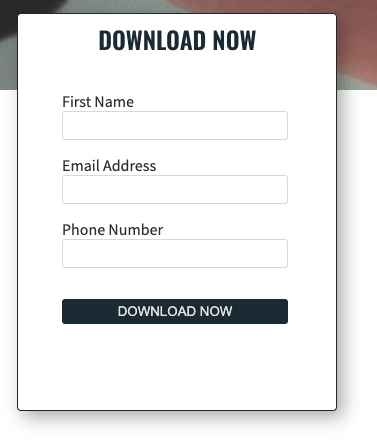

- Um den Report zu bewerben, sagt das Analyse-Unternehmen unter anderem: “TIKTOK IS NOT COMPATIBLE WITH OUR APPROACH TO PRIVACY”. Ach tatsächlich? Um den Report zu bekommen, muss man Name, Telefonnummer und E-Mail-Adresse angeben. Spannender “approach to privacy”… 🤔

Downloadformular mit Abfrage von First Name, Email Address und Phone Number

Damit eure Daten geschützt bleiben, könnt ihr den Report auch im Internet Archive mitlesen: https://archive.org/details/tik-tok-technical-analysis-17-jul-2022.-media-release #ServiceTweet

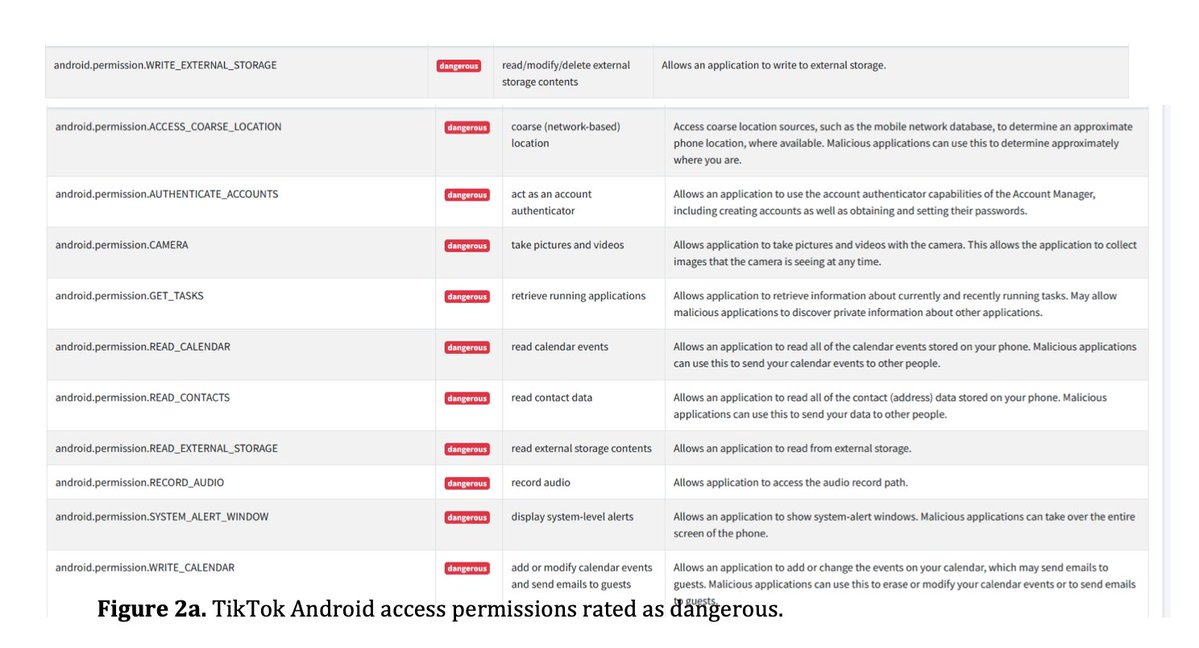

- Weitreichende Berechtigungen

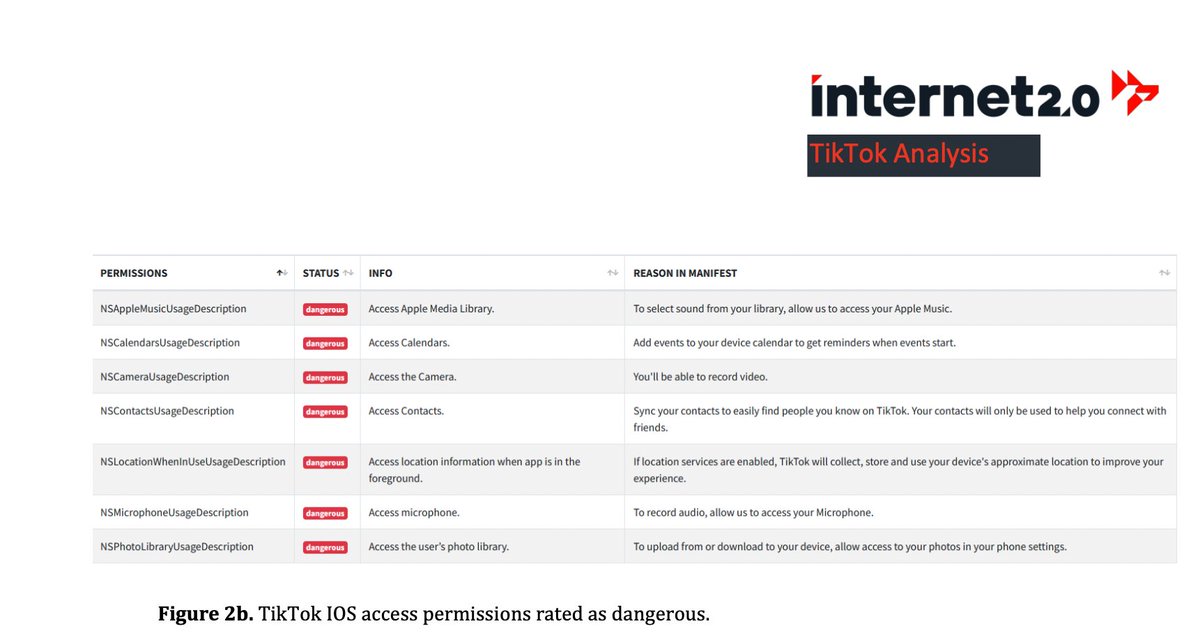

Hier hat sich die Bude automatisiert die Liste mit allen Berechtigungen generieren lassen, die die TikTok-App bekommen kann:

Liste der Permissions auf Android: Read and write external storage, access coarse location, authenticate accounts, camera, get tasks, read calendar, read contacts, record audio, system alert window, write calendar Liste der permissions auf ios: access apple media library, access calndars, access the camera, access contacts, access location inforamtion when app is in the foreground, access microphone, access the users photo library

Hierzu sind zwei Dinge wichtig:

- Die meisten dieser Berechtigungen müssen nochmal explizit von den Nutzer*innen bestätigt werden. Ihr kennt sicher den “Zugriff auf Kontakte erlauben?"-Dialog.

- Für (fast) alle lässt sich ziemlich einfach erklären, wofür TikTok das braucht:

Kamera & Audioaufnahme: Naja, es ist ne Video-App Kalender: Man kann sich Livestreams in den Kalender eintragen lassen Kontakte: Man kann Menschen aus dem Adressbuch finden Photozugriff: Man kann Bilder aus der Fotogalerie in den Videos verwenden

Im Report steht fälschlicherweise, dass die App in einer Endlosschleife um Zugriff auf Kontakte bittet, wenn man diesen verweigert. Das stimmt nicht: Zwar fragt die App immer mal wieder während der Nutzung nach, aber man kann stets ablehnen und die App problemlos weiter nutzen.

Für andere Berechtigungen gibt es noch weniger Nachweise: Hier behaupten die “Analyst*innen” mit Verweis auf Screenshots, dass diese Berechtigungen bösartig ausgenutzt werden. Doch das ergibt sich aus den Screenshots gar nicht.

Hier wurden nur Code-Ausschnitte wild markiert – ohne dass klar ist, ob und wann dieser Teil des Codes überhaupt jemals genutzt wird. Hier braucht es Kontext: Entweder durch eine längere Argumentation am Quellcode oder nachweislich bösartiges Verhalten, während die App läuft.

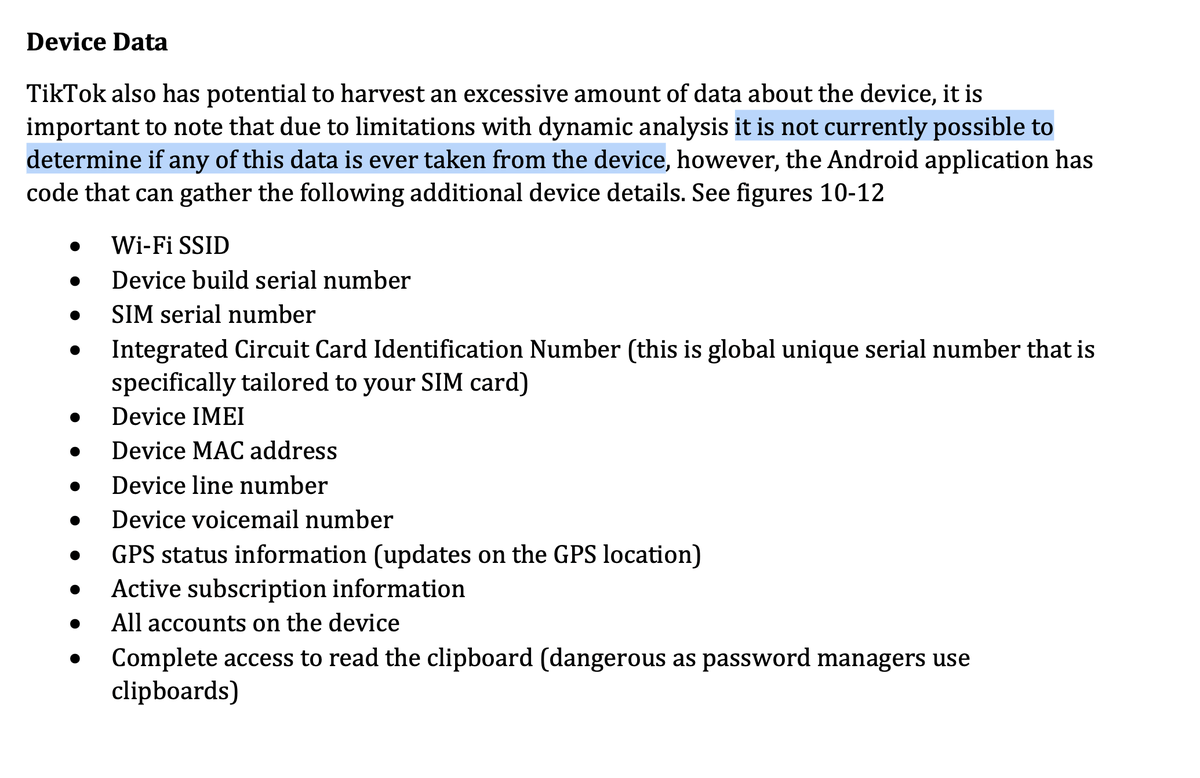

- Datensammelei

Hier stellt der Report selbst fest, dass die Analyse nicht genau genug war, um irgendwas nachzuweisen. Aber behaupten kann man es ja mal 🤷🙃

Um einige dieser Daten abzurufen, bräuchte die App zusätzliche Berechtigungen – die sie weder hat noch bekommen will: Für IMEI, IMSI, SIM/build serial number und weitere braucht man die Permissions “READ_PHONE_STATE” bzw. “READ_PRIVILEGED_PHONE_STATE”. https://source.android.com/devices/tech/config/device-identifiers

- Verbindungen zu chinesischen IPs

Hier fehlt dem Report jegliche Tiefe, um beurteilen zu können, was das bedeutet. Aus technischer Sicht ist es Quatsch, nur anhand einer IP-Adresse den Standort der Server bestimmen zu wollen – ohne Einblicke in die Infrastruktur des Hosters.

CD-Cover: ‘Die drei ??? und die mysteriöse IP-Spur’. Im Bild ist ein grün leuchtendes Handy mit einer China-Flagge, dessen Schatten das TikTok-Logo zeigt.

Das Unternehmen, zu dem die IP angeblich gehört, bietet allgemein Cloud-Lösungen an: https://intl.baishancloud.com/ Nur mit der Information über die IP kann man nicht ohne Weiteres darauf schließen, wo die Server stehen, wofür TikTok diese nutzt, wer tatsächlich Daten bekommt etc.

- Zusammenfassung

Dem Bericht fehlt technische Tiefe und sinnvolle Informationen. Hier wurden großteils Ausgaben automatischer Tools unhinterfragt wiedergekäut. Das macht noch keine Analyse. Diese Tools liefern nur Hinweise, welche Stellen man genauer anschauen sollte.

Aber es braucht nochmal viel händische Arbeit, um die gefunden Stellen genau zu analysieren und zu bewerten. Wir haben zum Spaß eine datenschutz-freundliche E-Mail-App in einen dieser Scanner hochgeladen und analysieren lassen. Heraus kam:

App Security Score: 29/100 (CRITICAL RISK) – Grade: F

Es ist ein Problem, dass Reports in dieser Form veröffentlicht werden. Denn der Report richtet sich nicht an ein technisches Publikum, das die Fehler direkt erkennen kann, sondern an “policy makers and legislators to make evidence-based decisions”

Screenshot der Executive Summary: ‘This report is for policy makers and legislators to make evidence-based decisions’

Und bei denen kann nicht allgemein davon ausgegangen werden, dass sie es technisch durchdringen. Stattdessen bleiben die aufgebauschten Behauptungen hängen und beeinflussen Entscheidungen. Sowas führt auch zu solch seltsamen Schritten wie Trumps TikTok-Verbot.

Hier wären auch große Medien wie @derspiegel in der Pflicht, solche Behauptungen kritisch zu überprüfen, statt sie direkt mit einer clickbaity Schlagzeile zu übernehmen.

Natürlich muss man TikTok kritisch sehen! Umso wichtiger sind gute Analysen der Probleme – von Sicherheitslücken über Datenschutzverletztungen bis zum Geschäftsmodell. Denn diese ermöglichen einen gesellschaftlichen Diskurs – irreführende Pseudo-“Analysen” schaden diesem.

Die Autor*innen dieses Reports sind im Übrigen nicht unbekannt: Schon vor 2 Jahren veröffentlichten sie als “Penetrum” einen genauso fragwürdigen Report zu TikTok und auch damals sind schon große Medien darauf angesprungen.

Transparenzhinweis: Auch wir benutzen TikTok. Folgt uns unter https://tiktok.com/@zerforschung